hellh.net

いくつかのサイトに有害なスクリプトが注入されています。

1つ目がVALUEDOMAINに、

2つ目がXREAアクセス解析(AccessAnalyzer)に、

3つ目がWIKIWIKI.jpに注入されたものです。

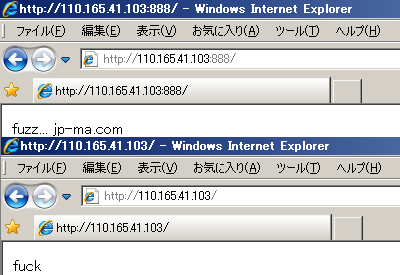

このIP(110.165.41.103)はhellh.netのものでした。

1つ目のVALUEDOMAINはすぐに解決しましたが

発表は2週間後でした(ログインページにおける不正表示について)。

2つ目のXREAアクセス解析(AccessAnalyzer)は

解決も発表も2週間後でした(解析サーバーの不具合について)。

3つ目のWIKIWIKI.jpはXREAからインターリンク(zoot.jp)への移転という形で

解決しました(改竄に関するお知らせとお詫び)。

以下のいずれかのファイルが存在していたら感染している可能性があります。

(2009-07-10)

| http://1856317799:888/s.js http://1856317799:888/jp.js http://0x6EA52967:888/jp.js |

2つ目がXREAアクセス解析(AccessAnalyzer)に、

3つ目がWIKIWIKI.jpに注入されたものです。

このIP(110.165.41.103)はhellh.netのものでした。

1つ目のVALUEDOMAINはすぐに解決しましたが

発表は2週間後でした(ログインページにおける不正表示について)。

2つ目のXREAアクセス解析(AccessAnalyzer)は

解決も発表も2週間後でした(解析サーバーの不具合について)。

3つ目のWIKIWIKI.jpはXREAからインターリンク(zoot.jp)への移転という形で

解決しました(改竄に関するお知らせとお詫び)。

以下のいずれかのファイルが存在していたら感染している可能性があります。

| system32\carrsv.dll system32\diskcheck.exe system32\flashaegh.dll system32\mnpse.dll system32\ntst.dll |

XREAアクセス解析(AccessAnalyzer)から駆除されました。

DNSも変更されました。

http://ax.xrea.com/

(DNSラウンドロビン)

→http://219.101.229.186/ (x3.ax.xrea.com)

→http://219.101.229.189/ (x1.ax.xrea.com)

2009-07-21

2009-07-12

110.165.41.103が通信不能になりました。

hellh.netがFC2のIPを指しています(208.71.106.124 fc2.com)。

一時撤退のついでの嫌がらせでしょう。いずれ再攻撃されると思いますが、

それが既に行われているのか明日なのか来年なのかはわかりません

(この犯人は1年以上前から同様のことを繰り返しています)。

fccja.meibu.com

125.77.62.231 2102214375 0x7D4D3EE7

fccja.com (通信不能)

114.113.130.112 1920041584 0x72718270

XREAアクセス解析(AccessAnalyzer)についでですが、

全てのphpページが汚染されます(たとえばindex.phpや、その上に並んでいる

signup.php rules.php login.php faq.php support.php logout.php)。

http://value-domain.com/

http://coreserver.jp/

http://xrea.com/

の「無料アクセス解析」

http://ax.xrea.com/

(DNSラウンドロビン)

→http://219.101.229.188/ 有害

→http://219.101.229.189/ 無害

http://digirock.jp/

の http://accessanalyzer.com/

(HTTP 302)

→http://ax1.xrea.com/

(DNS CNAME)

→http://x1.ax.xrea.com/ (219.101.229.189) 無害

暫定的にこちらを利用したほうがよさそうです。

3台存在するようです。

http://ax1.xrea.com/

→http://x1.ax.xrea.com/ (219.101.229.189) 無害

http://ax2.xrea.com/

→http://x2.ax.xrea.com/ (219.101.229.188) 有害

http://ax3.xrea.com/

→http://x3.ax.xrea.com/ (219.101.229.186) 無害

2009-07-12

2009-07-10

http://1856317799:888/jp.js

http://0x6EA52967:888/jp.js

→http://110.165.41.103:888/dir/show.php

→http://110.165.41.103:888/dir/ad1.jpg

→http://110.165.41.103:888/dir/ad2.jpg

→http://110.165.41.103:888/f.gif

→http://110.165.41.103:888/dir2/show.php

→http://110.165.41.103:888/dir2/ad1.jpg

→http://110.165.41.103:888/dir2/ad2.jpg

→http://110.165.41.103:888/t.gif.gif

→(略)

スクリプトが分割されました(ad1.jpg + ad2.jpg)。

実行ファイルも更新されています。

http://110.165.41.103:888/f.gif

system32にcarrsv.dllを投下します。

http://110.165.41.103:888/t.gif.gif

system32にdiskcheck.exeとflashaegh.dllを投下し、hostsを削除します。

2009-07-10

2009-07-07

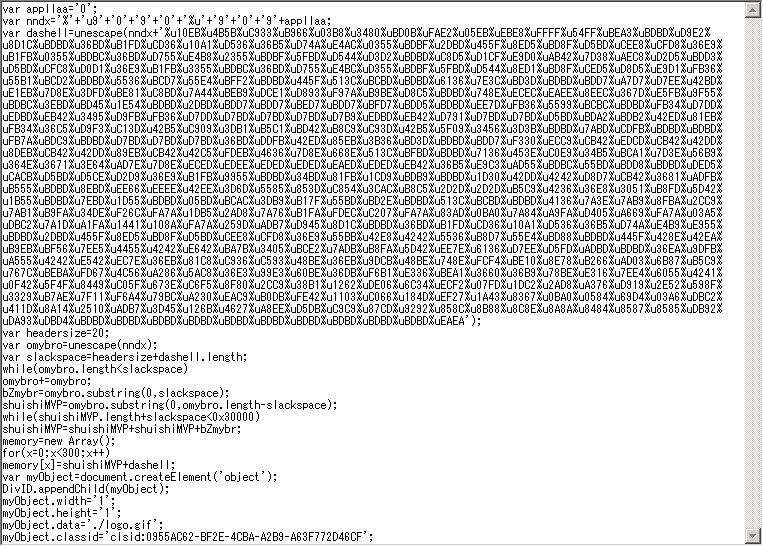

http://1856317799:888/s.js

http://1856317799:888/jp.js

http://0x6EA52967:888/s.js

http://0x6EA52967:888/jp.js

→http://110.165.41.103:888/dir/show.php

→http://110.165.41.103:888/dir/go.jpg

→http://110.165.41.103:888/f.gif

→http://110.165.41.103:888/dir2/show.php

→http://110.165.41.103:888/dir2/go.jpg

→http://110.165.41.103:888/t.gif.gif

→http://110.165.41.103:888/pdf/fk.pdf

→http://110.165.41.103:888/t.gif.gif

→http://110.165.41.103:888/swf/show.php

→http://110.165.41.103:888/swf/ia115-2.swf

→http://110.165.41.103:888/swf/fb115-2.swf

→(略)

→http://110.165.41.103:888/t.gif.gif

pdfやswfはAdobeReaderやFlashPlayerの既知の脆弱性ですが、

go.jpgはMS09-032(MicrosoftVideoの脆弱性)を悪用するスクリプトです。

http://110.165.41.103:888/dir/go.jpg

MS09-028(DirectShowの脆弱性)とは別物です。

実行ファイル。

http://110.165.41.103:888/f.gif

system32にmnpse.dllを投下します。

http://110.165.41.103:888/t.gif.gif

2匹詰め合わせの自己解凍cabですので検体を送付する際は解凍しましょう。

system32にdiskcheck.exeとflashaegh.dllを投下し、hostsを削除します。

ntst.dllを投下します。

冷たいなぁ。

DNSも変更されました。

http://ax.xrea.com/

(DNSラウンドロビン)

→http://219.101.229.186/ (x3.ax.xrea.com)

→http://219.101.229.189/ (x1.ax.xrea.com)

2009-07-21

2009-07-12

110.165.41.103が通信不能になりました。

hellh.netがFC2のIPを指しています(208.71.106.124 fc2.com)。

一時撤退のついでの嫌がらせでしょう。いずれ再攻撃されると思いますが、

それが既に行われているのか明日なのか来年なのかはわかりません

(この犯人は1年以上前から同様のことを繰り返しています)。

fccja.meibu.com

125.77.62.231 2102214375 0x7D4D3EE7

fccja.com (通信不能)

114.113.130.112 1920041584 0x72718270

XREAアクセス解析(AccessAnalyzer)についでですが、

全てのphpページが汚染されます(たとえばindex.phpや、その上に並んでいる

signup.php rules.php login.php faq.php support.php logout.php)。

http://value-domain.com/

http://coreserver.jp/

http://xrea.com/

の「無料アクセス解析」

http://ax.xrea.com/

(DNSラウンドロビン)

→http://219.101.229.188/ 有害

→http://219.101.229.189/ 無害

http://digirock.jp/

の http://accessanalyzer.com/

(HTTP 302)

→http://ax1.xrea.com/

(DNS CNAME)

→http://x1.ax.xrea.com/ (219.101.229.189) 無害

暫定的にこちらを利用したほうがよさそうです。

3台存在するようです。

http://ax1.xrea.com/

→http://x1.ax.xrea.com/ (219.101.229.189) 無害

http://ax2.xrea.com/

→http://x2.ax.xrea.com/ (219.101.229.188) 有害

http://ax3.xrea.com/

→http://x3.ax.xrea.com/ (219.101.229.186) 無害

2009-07-12

2009-07-10

http://1856317799:888/jp.js

http://0x6EA52967:888/jp.js

→http://110.165.41.103:888/dir/show.php

→http://110.165.41.103:888/dir/ad1.jpg

→http://110.165.41.103:888/dir/ad2.jpg

→http://110.165.41.103:888/f.gif

→http://110.165.41.103:888/dir2/show.php

→http://110.165.41.103:888/dir2/ad1.jpg

→http://110.165.41.103:888/dir2/ad2.jpg

→http://110.165.41.103:888/t.gif.gif

→(略)

スクリプトが分割されました(ad1.jpg + ad2.jpg)。

実行ファイルも更新されています。

http://110.165.41.103:888/f.gif

system32にcarrsv.dllを投下します。

http://110.165.41.103:888/t.gif.gif

system32にdiskcheck.exeとflashaegh.dllを投下し、hostsを削除します。

2009-07-10

2009-07-07

http://1856317799:888/s.js

http://1856317799:888/jp.js

http://0x6EA52967:888/s.js

http://0x6EA52967:888/jp.js

→http://110.165.41.103:888/dir/show.php

→http://110.165.41.103:888/dir/go.jpg

→http://110.165.41.103:888/f.gif

→http://110.165.41.103:888/dir2/show.php

→http://110.165.41.103:888/dir2/go.jpg

→http://110.165.41.103:888/t.gif.gif

→http://110.165.41.103:888/pdf/fk.pdf

→http://110.165.41.103:888/t.gif.gif

→http://110.165.41.103:888/swf/show.php

→http://110.165.41.103:888/swf/ia115-2.swf

→http://110.165.41.103:888/swf/fb115-2.swf

→(略)

→http://110.165.41.103:888/t.gif.gif

pdfやswfはAdobeReaderやFlashPlayerの既知の脆弱性ですが、

go.jpgはMS09-032(MicrosoftVideoの脆弱性)を悪用するスクリプトです。

http://110.165.41.103:888/dir/go.jpg

MS09-028(DirectShowの脆弱性)とは別物です。

実行ファイル。

http://110.165.41.103:888/f.gif

system32にmnpse.dllを投下します。

http://110.165.41.103:888/t.gif.gif

2匹詰め合わせの自己解凍cabですので検体を送付する際は解凍しましょう。

system32にdiskcheck.exeとflashaegh.dllを投下し、hostsを削除します。

ntst.dllを投下します。

冷たいなぁ。

PR

コメント

カレンダー

カテゴリー

フリーエリア

最新トラックバック

プロフィール

HN:

Ilion

性別:

非公開

ブログ内検索

最古記事

(03/13)

(03/13)

(03/14)

(03/14)

(03/14)