8080

gumblar.xと並ぶを超える勢力を誇る8080系。

JPCERT/CCが改竄されたサイトの情報を募集しています。

奮ってご応募ください。

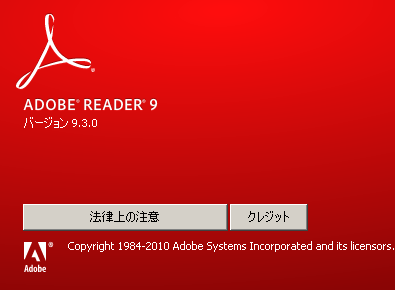

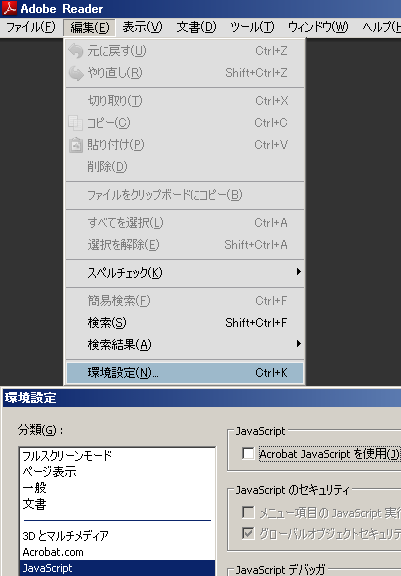

AdobeReaderを更新し、

環境設定でAcrobatJavaScriptを切っておきましょう

(ブラウザのJavaScriptとは関係ありません)。

ユーザー毎の設定です。

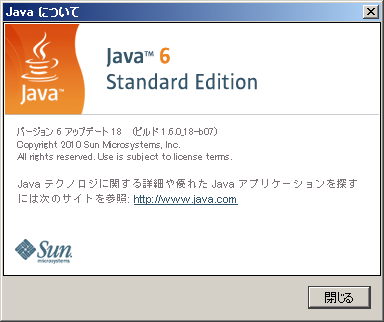

Javaも更新しておきましょう。

gumblarと似ている部分が多いですが、似ていない部分も多く

最終的に到達するドメインがほぼ「*.ru:8080」に限られます

(8080系の名称の由来です。電車やCPUではありません)。

「/*GNU GPL*/」は「/*CODE1*/」や「/*LGPL*/」や「/*Exception*/」になったりします。

JPCERT/CCが改竄されたサイトの情報を募集しています。

| Web サイト改ざんに関する情報提供のお願い (JPCERT/CC) インシデントの届出フォーム (記入例) |

AdobeReaderを更新し、

環境設定でAcrobatJavaScriptを切っておきましょう

(ブラウザのJavaScriptとは関係ありません)。

ユーザー毎の設定です。

Javaも更新しておきましょう。

gumblarと似ている部分が多いですが、似ていない部分も多く

最終的に到達するドメインがほぼ「*.ru:8080」に限られます

(8080系の名称の由来です。電車やCPUではありません)。

「/*GNU GPL*/」は「/*CODE1*/」や「/*LGPL*/」や「/*Exception*/」になったりします。

2010-01-29

「megaid」「DEBUG」がランダムになってしまいました。

2010-01-29

2010-01-28

一部のスクリプトが新型に置き換わっています。

わかりやすいコメントが無くなってしまいました。

id「megaid」、「8080」を置き換える「DEBUG」などの特徴があります。

2010-01-28

2010-01-22

一部のスクリプトが「/*Exception*/」の新型に置き換わっています

(「/*handle exception*/」もあったようです)。

2010-01-22

2010-01-13

Java6Update18が出ましたが、脆弱性の修正は含まれていませんので

もし面倒でしたら(大量のバグを抱えたままでよければ)

Update17から更新する必要はありません。

2010-01-13

2010-01-12

APSB10-02 (AdobeReader9.3.0)

ファイルは12月22日には完成しています(パッケージの署名は5日)。

年末に出していればこれほど被害が拡大することはなかったでしょう。

今後新たな脆弱性が見つかった場合も、今回と同様に

ブラックリストを盾に早急な対応をしない可能性が高いため

今後もAcrobatJavaScriptは切っておきましょう。

2010-01-12

2010-01-08

JPCERT/CCが改竄されたサイトの情報を募集しています。

Web サイト改ざんに関する情報提供のお願い (JPCERT/CC)

フォーム (記入例)

奮ってご応募ください。

一部のスクリプトが「/*LGPL*/」の新型に置き換わっています

(既存の「/*GNU GPL*/」もあります)。

同じ「/*LGPL*/」でもいくつかパターンがあるようで、

検出できるスクリプトもあれば全く検出できないスクリプトもあります。

2010-01-08

2010-01-04

比較的新しい8080系に見られるこのコメントは何でしょうか。

MD5ハッシュ? 何の?

Safari4のWebインスペクタで感染サイトを見てみました。

おお…。

素晴らしい…。

2010-01-04

2009-12-31

Mooter

トップページで告知していますが、これは残るんですか?

同様の告知をしたラジオ関西のアニたまどっとコムからは

跡形もなく消えていますよね。

単一の告知ページを用意すべきだと思います。

意図的にやっているのかもしれませんが。

…。

2009-12-31

2009-12-28

AdobeReader9.20から実装されていましたが、APSA09-07で初めて

AcrobatJavaScriptのブラックリストが提供されたので見てみました。

JavaScript のブラックリストフレームワークについて(Acrobat/Adobe Reader 8-9)

脆弱性のある特定のAPIをレジストリに登録することで

PDF内のそのAPIを含むスクリプト全体が動作しなくなります。

概念的には脆弱性のある特定のActiveXコントロールをレジストリに登録することで

そのActiveXコントロールが動作しなくなるIEのActiveX Kill Bitに似ています。

IEのActiveX Kill BitはWindowsUpdateや自動更新で適用されています。

MS09-055 ActiveX Kill Bit (2009-10)

10月の時点でclsidで190個あります。

また、脆弱性の対応に緊急を要する場合は暫定的にFix itが提供されることがあります。

MS09-050 なども最初は暫定的にSMBv2を無効化するFix itが提供されていました。

AcrobatJavaScriptのブラックリストを見てみます。

APSA09-07(DocMedia.newPlayer)のブラックリスト

JavaScript ブラックリストフレームワークを利用したセキュリティリスク軽減(Acrobat/Adobe Reader)

「APSA09-07_C_Reg_Keys.zip」ファイルをダウンロード

何これ…。

いまだにAcrobatReaderと呼んでしまうような人は

どれをインポートすればいいのかすらわかりません。

自動的に適用されるようにすべきでは?

手動にしてもインストールされている製品に応じてレジストリに登録する

(署名付きの)バイナリを配布すべきでは?

あるいはこのようなGUIを作るべきでは?

結論としては、AcrobatJavaScriptを無効にするほうが楽です。

なお、Adobeはこの脆弱性の修正を急がずにのんびりと

次回定期更新(来年1月12日)にする理由の1つとして

このイケてないブラックリスト機能を挙げています。

Background on Reader Update Ship Schedule

次回リリースでは既定でAcrobatJavaScriptを無効にしてほしいものです。

2009-12-28

関連情報

ウェブサイト管理者へ:ウェブサイト改ざんに関する注意喚起

一般利用者へ:改ざんされたウェブサイトからのウイルス感染に関する注意喚起 (IPA)

Web サイト改ざん及びいわゆる Gumblar ウイルス感染拡大に関する注意喚起 (JPCERT/CC)

FTP アカウント情報を盗むマルウエアに関する注意喚起 (JPCERT/CC)

ガンブラーウイルスの感染に対する注意喚起について (警察庁)

ホームページからの感染を防ぐために (CyberCleanCenter)

ガンブラーウイルス対策まとめサイト (日本CSIRT協議会)

Gumblarと類似したWebサイト改ざんを利用する攻撃 (IBM 東京SOC)

Gumblarと類似したWebサイト改ざんを利用する攻撃(続報) (IBM 東京SOC)

Gumblarと類似したWebサイト改ざんを利用する攻撃 -2010年1月検知状況- (IBM 東京SOC)

新手の正規サイト改ざんでAdobe Readerのゼロデイ攻撃~今すぐ対策を (So-net)

新手の正規サイト改ざん 1 2 (So-net)

サイト改ざん 1 2 (So-net)

相次ぐサイト改ざん 1 2 (So-net)

New Obfuscated Scripts in the Wild: /*LGPL*/ (Symantec)

GNU GPL malware?: Troj/JSRedir-AK (Sophos)

More on Troj/JSRedir-AK (Sophos)

Malicious JavaScript Infects Websites (Trendmicro)

国内のWebサイトの改ざんが拡大中 (Trendmicro)

[EMERGENCY] 8080系がAdobe ZERO DAY攻撃を使用 (UnderForge of Lack)

[EMERGENCY] 8080系更に拡大中 (UnderForge of Lack)

インジェクション GNU GPL/CODE1 (cNotes)

インジェクション GNU GPL/CODE1 2 (cNotes)

インジェクション /*LGPL*/ (cNotes)

「Gumblar(ガンブラー)ウイルス」による企業ウェブサイトの改ざん被害が拡大 (SecureBrain)

PR

コメント

カレンダー

カテゴリー

フリーエリア

最新トラックバック

プロフィール

HN:

Ilion

性別:

非公開

ブログ内検索

最古記事

(03/13)

(03/13)

(03/14)

(03/14)

(03/14)